keyONE - secure solutions for your business

Die „Definition of Done“ (DoD), ein explizites und geteiltes Akzeptanzkriterium für Qualität. Die „Definition“, klar und präzise, ist somit Anforderung und Lösung zugleich.

Wir, von keyONE, definieren Lösungen für Ihr BusinessUnsere PKI Security Suite

mehr erfahrenWir über uns

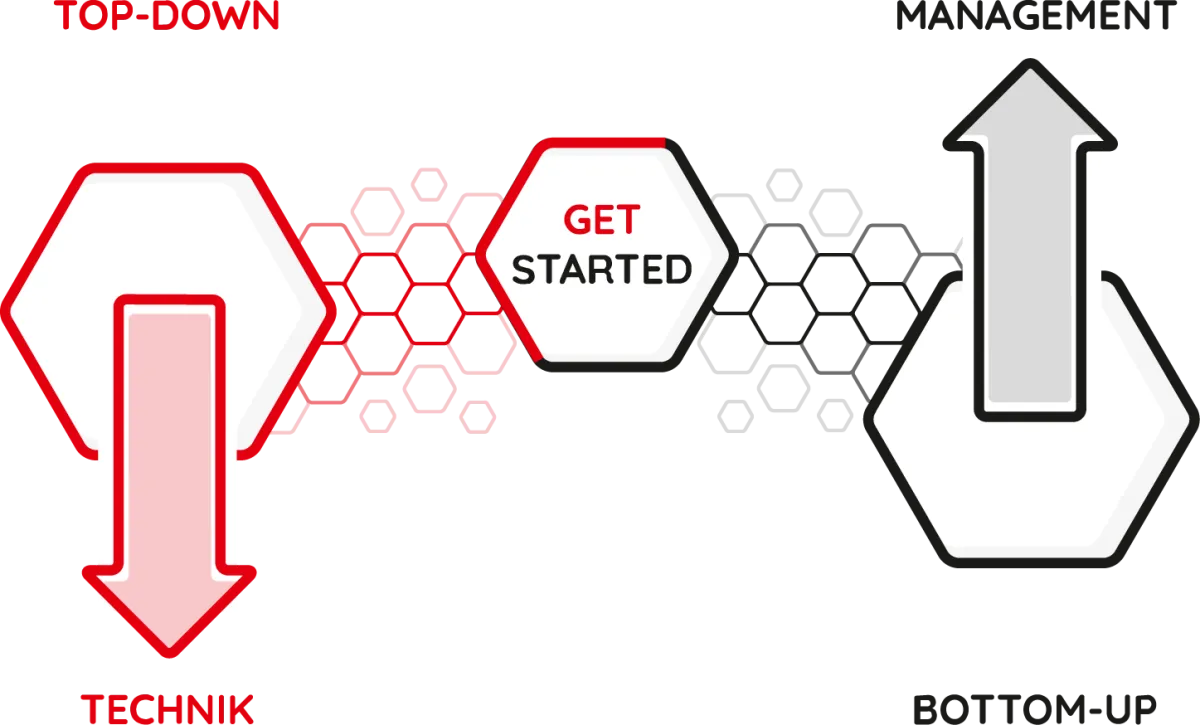

Wissen als Werkzeug und Basis zwischen Management und Technik. Wir bauen Brücken!

mehr erfahrenKontaktieren Sie uns

… wenn Sie an unseren Services interessiert sind und/oder wenn Sie eine neue Herausforderung suchen.

mehr erfahren✨ keyONE | PKI neu gedacht

Komplexes einfach. Sicherheit selbstverständlich.

Public Key Infrastrukturen sind das Rückgrat digitaler Vertrauensmodelle – zugleich aber oft schwer verständlich, schwerfällig und schwer zu warten.

🧠 Wir denken PKI neu: modular, automatisiert und auf Ihre Realität abgestimmt.

Mit unserer SYNRION x.ONE SUITE Suite verbinden wir tiefgreifende Expertise in X.509-Technologien mit intuitiver Nutzbarkeit und ganzheitlicher Sicherheitsarchitektur. Ob Zertifikatsmanagement, Yubikey-Lifecycle oder Deep TLS-Monitoring – wir transformieren starre Prozesse in agile Lösungen.

🔐 Unsere Security-Expertise basiert auf jahrzehntelanger Erfahrung in hochregulierten Infrastrukturen – von KRITIS, Behörden und international tätigen Unternehmen bis hin zu OT-Umgebungen mit höchsten Anforderungen an Verfügbarkeit und Integrität.

keyONE steht für klare Strukturen, durchdachte Automatisierung und praxisnahe Umsetzung – vom ersten Zertifikat bis zur zertifizierten Infrastruktur.

Ein Informations-Sicherheits-Management-System (ISMS) ist nicht, wie viele annehmen, ein großes Dokumentenwerk, das am Ende des Tages durch Firewalls, Backups und Antivirus gesichert wird. "Top-Down" und "Bottom-UP" sind zwei entgegengesetzte Wirkrichtungen in Prozessen. Unser Ansatz vom Übergeordneten zum Speziellen beschreibt einen risikobasierenden Lösungsweg, bei dem "Top-Down" Anforderungen und Gefährdungen analysiert und ausgewertet werden und zwar bevor auch nur eine einzige, zeitraubende und kostentreibende, technische Maßnahme ergriffen wird.

Langjährige Erfahrung aus der Praxis heraus hat uns gelehrt, dass Beratung allein nicht ausreicht. Wir haben gelernt die Brücke zu bauen; eine Brücke zwischen Management und Technik. Dabei achten wir streng darauf ein gesundes Maß zwischen Anforderung, Maßnahmen und Ressourcen zu ermitteln. Die einfachsten Lösungen sind für uns die besten. Technik und Tools sind lediglich Hilfsmittel und Werkzeug zur Unterstützung. So wie ein Flugzeug benötigen sie Treibstoff, Pflege, Wartung und Personal und was bringt ein Flugzeug, wenn der Kunde keinen Flugplatz hat?

Definierte Lösungen für Ihr Business bereitzustellen bedeutet für uns, es auch zu tun.

Neue Perspektiven einzunehmen bedeutet Bewegung und bedingt die Bereitschaft seinen eigenen Standort zu verlassen. Wir von keyONE verstehen uns dabei als Navigationssystem für Ihre Ziele.

.key INFORMATION SECURITY CLOUD AS-A-SERViCE

IT-SiG und MsbG sind Pflicht! Wir zeigen Ihnen, wie Sie mit der Cloud als Betreiber von der Einführung eines Informations-Sicherheits-Management-Systems (ISMS) nach ISO/IEC 27001 profitieren.

Informationssicherheit als Chance prozessualer Reife

Dem Aufbau eines Informationssicherheitsmanagementsystems (ISMS) nach DIN ISO/IEC 27001 stehen viele Unternehmen skeptisch entgegen. So verbinden sie mit dieser Aufgabenstellung einen hohen Aufwand und damit verbundene hohe Kosten ohne direkten Mehrwert.

Geplantes Vorgehen = Laufen in die richtige Richtung

Im ersten Schritt entwickeln wir gemeinsam ein Vorgehensmodell, das genau auf Ihr Unternehmen hin ausgerichtet ist. Dieses Vorgehensmodell liefert Ihnen und Ihrem Team einen praktischen Leitfaden zur Umsetzung.

Prozessual abgestimmte und angepasste Workflows, Modelle und Vorlagen helfen Ihnen dabei Ihre Anforderungen zu erfüllen und ganz nebenbei Ihre Arbeitsprozesse zu optimieren. Automatisierung und Modellierung spielen hierbei eine entscheidende Rolle.

Die Werkzeuge hierzu geben wir Ihnen gerne an die Hand.

keyONE – Mehr als nur Beratung

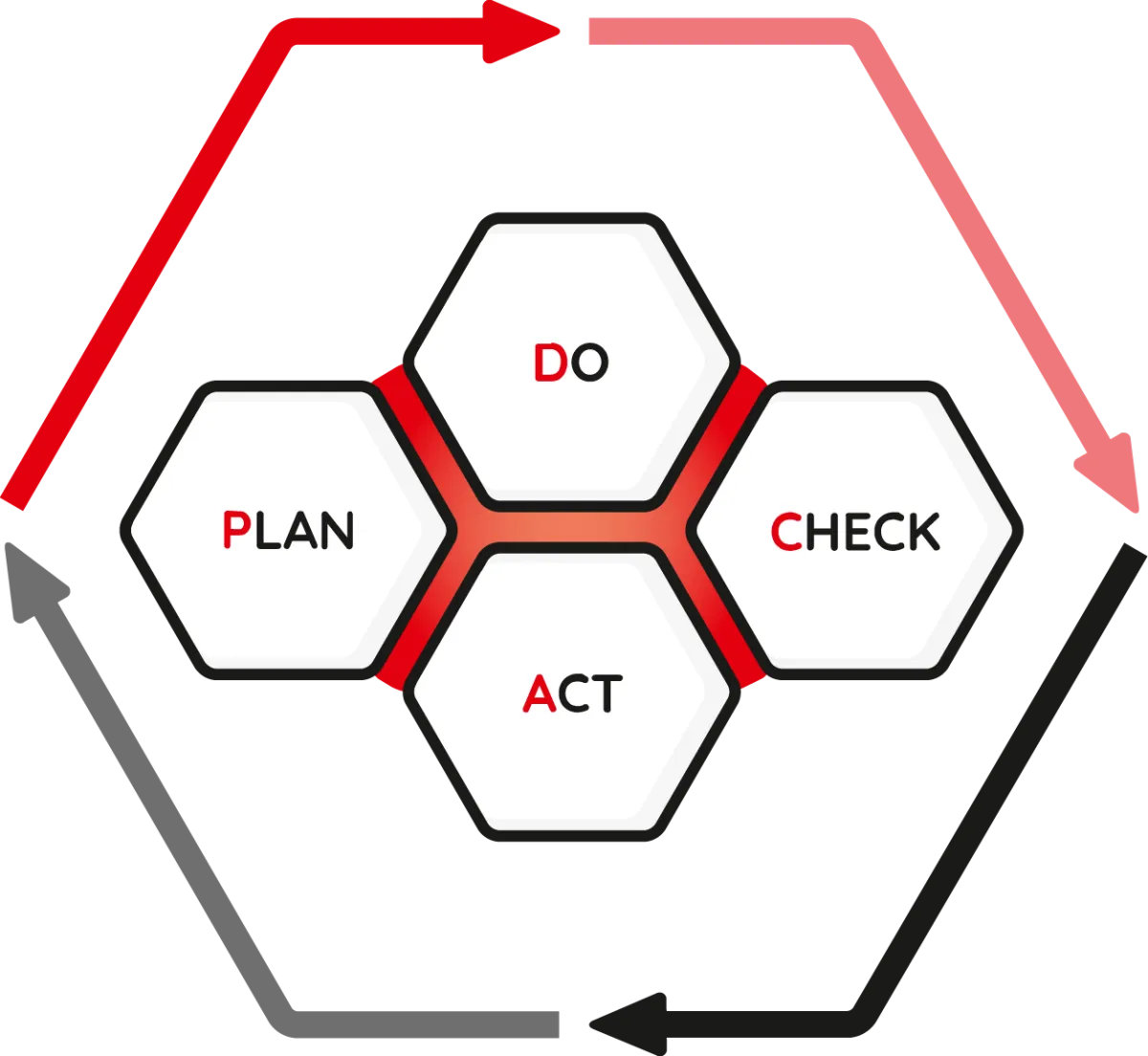

Aus der Praxis für die Praxis bieten wir INFORMATIONS-SICHERHEIT AS-A-Service mit Mehrwert für Ihr Unternehmen im gesamten Deming Cycle.

KritisV und MsbG – Unser Modell für Ihr ISO 27001 Audit

Wir geben Ihnen ein einfaches Vorgehensmodell an die Hand um die Mindestmaßnahmen des BSI (B3S) und die gesetzlichen Vorgaben zu integrieren.

.key SECURITY INTELLIGENT FLOW AS-A-SERViCE

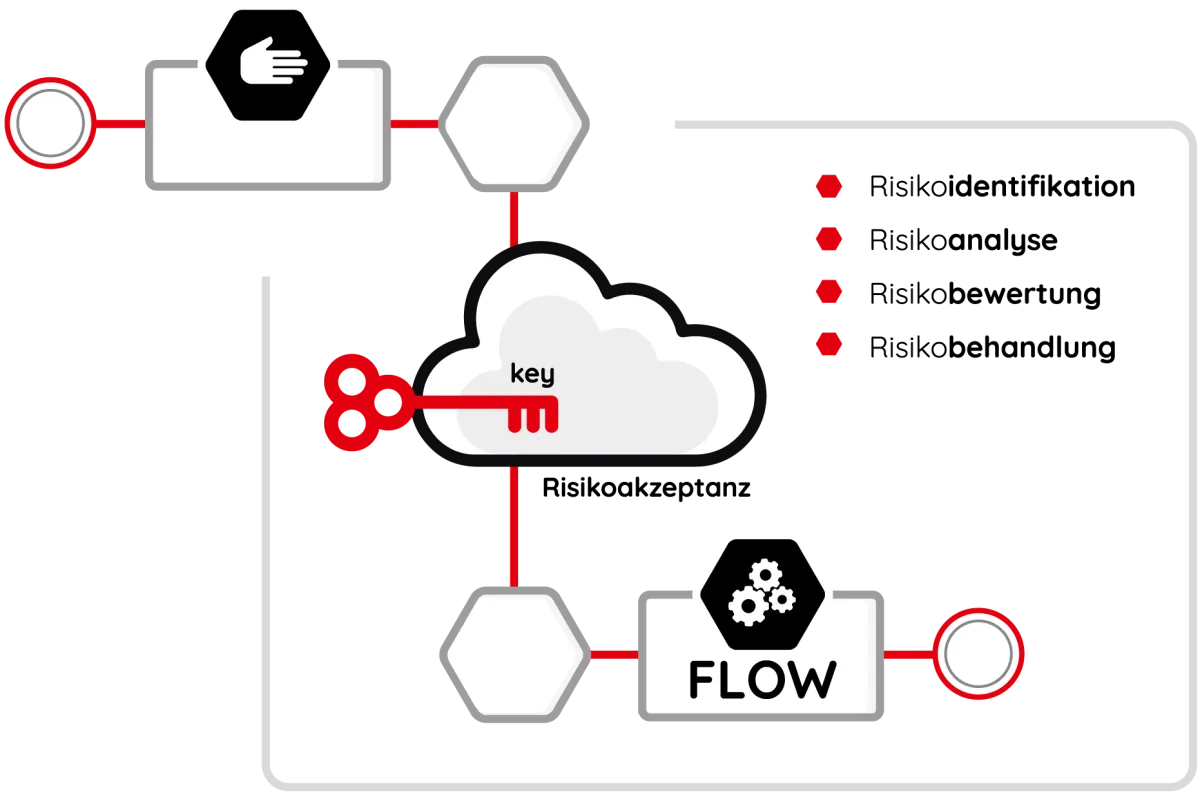

Informationssicherheit, Automatisierung und die Cloud – für uns als keyONE kein Widerspruch, sondern eine Herausforderung, die für viele Unternehmen zunehmend große Chancen bietet, zielgerichtet und effizient ihre Anforderungen unter Beachtung der Schutzziele zu integrieren.

Die Cloud, Chance und Enabler digitaler Restrukturierung

Wir überschreiten Grenzen – und so ist die Hybrid-Cloud nur der Anfang. Wir zeigen Ihnen, wie Sie mit unserem Security-Service Informationssicherheit, Compliance und Prozessautomatisierung in der Cloud vereinen und wie Sie hiervon profitieren können!

keyONE – Ihr Prozess – unser Flow

Informationssicherheit und Prozessautomatisierung als Treiber digitaler Transformation

.key SECURE DIGITAL IDENTITY AS-A-SERViCE

Ihre PKI-Experten für maßgeschneiderte PKI-Lösungen

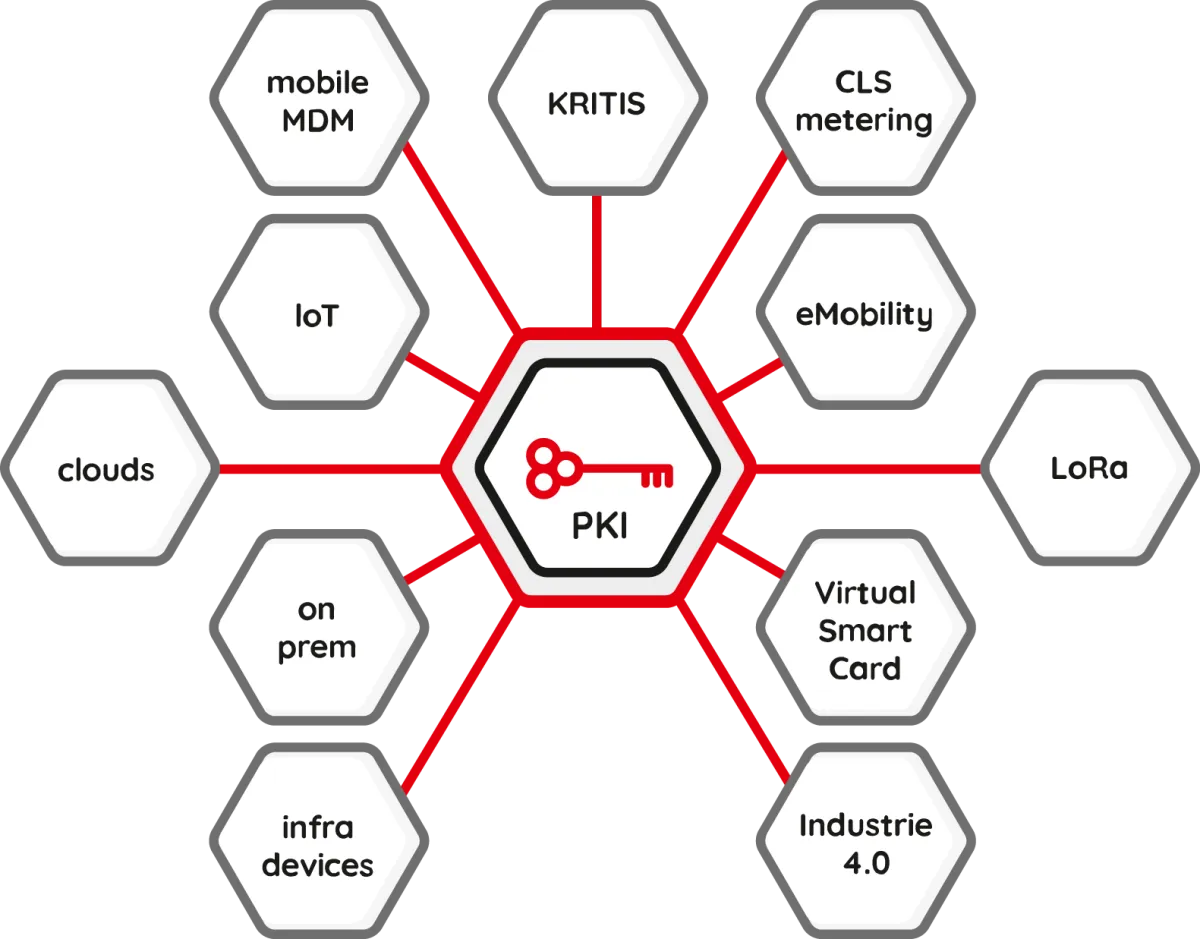

Im Zeitalter wachsender Cyberbedrohungen sind digitale Zertifikate das Rückgrat sicherer Kommunikation. Als erfahrene PKI-Experten entwickeln wir ganzheitliche PKI-Lösungen, die Authentifizierung, Verschlüsselung und Integrität über den gesamten Identity Lifecycle hinweg gewährleisten.

Ob 802.1X, Zwei-Faktor-Authentifizierung oder automatisierte Zertifikatsbindung – unsere PKI-Lösungen SYNRION x.ONE sorgt für vertrauenswürdige, manipulationssichere Identitäten auf Benutzer-, Geräte- und Infrastrukturebene. Ob Smartcard, YubiKey oder Zertifikats-Login – mit SYNRION x.ID integrieren Sie passwortlose Authentifizierung nahtlos in Ihre PKI-Prozesse. On-Premises, hybrid oder cloudbasiert: Wir passen die Architektur Ihrer Public Key Infrastructure exakt an Ihre Sicherheits- und Compliance-Anforderungen an.

Als PKI-Experten mit langjähriger Projekterfahrung begleiten wir Sie von der Architektur über das Redesign bis zur Integration in bestehende Systeme – inklusive strategischer Beratung und individueller Entwicklung. Gemeinsam schaffen wir ein stabiles Fundament für Ihr Identity & Access Management.

keyONE – Unsere Leidenschaft

CLM & PKI - Secure Digital Identity - hier schlägt unser Herz!

.key NETWORK AS-A-SERViCE

Als junges Start-UP entwickeln wir mit kreativen Köpfen Ideen zur Unterstützung Ihrer wertschöpfenden Geschäftsprozesse. Aus langjähriger Erfahrung heraus haben wir innovative Lösungsansätze erarbeitet, die sich prozessual und leicht verständlich integrieren lassen. Wichtger Erfolgsfaktor dabei ist unser starkes Netzwerk. Bestens vernetzt haben wir Zugriff auf ein großes Team an Spezialisten, die wir bedarfsgerecht und lösungsorientiert einsetzen.

Spezialisten aus der Branche

- BSI-Lead Auditoren

- PKI-Experten

- Penetration-Tester

- Security-Hersteller

- Security-Entwickler

- Security-Architekten

- Cloud-Architekten

- Führende Produkthersteller

- Führende Wirtschaftsunternehmen

- Netzwerk-Spezialisten

- Cloud-Spezialisten

- U. a.

keyONE – Unser Netzwerk für Ihr Business

Bestens vernetzt sind wir in der Lage auf ein großes Partnernetzwerk zuzugreifen.

„Weil ich weiß, wieviel ich weiß, ist mir bewusst, wieviel ich nicht weiß.“ (Sokrates)

Nutzen Sie unser Netzwerk für Ihr Business, denn nur wer umfänglich versteht, kann innovativ lösen.

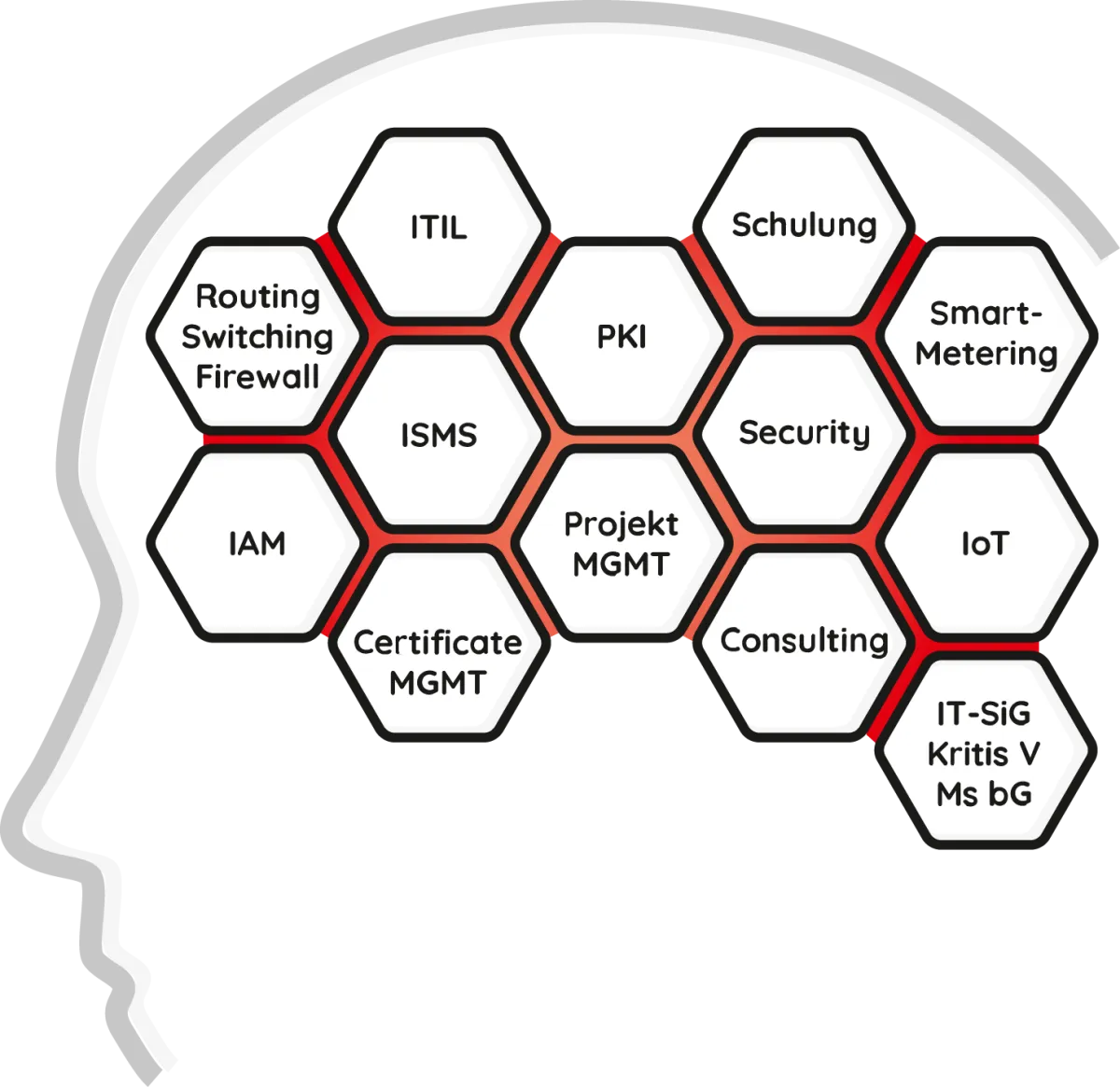

.key EXPERTISE AS-A-SERViCE

Mit unserem exklusiven Serviceangebot bieten wir Beratungs- und Technologiedienstleistungen rund um die Themen Informationssicherheit und Digital Identity. Dabei beziehen wir unsere Expertise aus langjähriger Erfahrung im Aufbau und Betrieb kritischer Infrastruktur-Dienste. Genau dieses Zusammenspiel von technologischem Wissen und Sicherheitsmanagementsystemen ermöglicht uns qualitativ hochwertige, auf Ihre Geschäftsprozesse und Anforderungen hin, zugeschnittene Lösungen zu erarbeiten. Insbesondere als Betreiber kritischer Infrastrukturen profitieren Sie von unserem individuellen Serviceangebot, durch einen hohen Grad an Prozessautomatisierung und unser vereinfachtes Vorgehensmodell in Erfüllung Ihrer gesetzlichen Compliance-Anforderungen.

keyONE – Expertise: Symbiose aus Management und Technik

Wenn wir von keyONE sagen, wir verstehen Sie, dann meinen wir das auch so.

MsbG – Smart Metering und SM PKI (TR 03145, TR 03109)

Exzellente Erfahrungen im Aufbau und Betrieb einer Smart Metering Servicearchitektur mit Sicherheitsniveau HOCH.

Informationssicherheit - ISMS ISO 27001, B3S, ISO 27005 ff.

Tiefgreifende Kenntnisse über die Zusammenhänge der gesetzlichen branchenspezifischen Anforderungen (ITSiG, KritisV), Normvorgaben und Richtlinien des Bundesamtes für Sicherheit in der Informationstechnik (BSI).

ITSM Framworks – ITIL 4, SIAM, ISO/IEC 20000, VeriSM, CB

Unser eigen entwickeltes, agiles Vorgehensmodell beruht auf international anerkannten Service-Integrationen und Managementtechniken, die sich aus unterschiedlichsten Frameworks heraus gebildet haben und sich optimal in die Geschäftsprozesse Ihres Unternehmens integrieren lassen. Unser Ziel: maximale Effizienz durch akzeptablen Aufwand und optimaler Prozessautomatisierung.

BSI IT-Grundschutz-Methodik

200-1 Management für Informationssicherheit (ISMS)

200-2 IT-Grundschutz-Methodik

200-3 Risiko-Management und Methodik

200-4 Business-Continuity-Management

100-4 Notfallmanagement

Die BSI-Standards der 200-x-Reihe lösen seit Oktober 2017 die Standards der 100-x-Reihe ab. Sie sind kompatibel zur ISO/IEC 27001 und berücksichtigen die Empfehlungen weiterer Normen wie 27002 und 27005.

Wichtige Neuerungen:

- Zentraler Ausgangspunkt des Geltungsbereichs sind die Geschäftsprozesse.

- Anstelle von Sicherheits-Maßnahmen werden Sicherheits-Anforderungen formuliert.

- Umsetzungshinweise sind BestPractice-Beispiele und nicht verbindlich.

- Die Risikoanalyse erfolgt für Zielobjekte.

Security & PKI

Exzellente Erfahrungen in Konzeption & Design von komplexen PKI-Infrastrukturen mit BSI-Sicherheitsniveau HOCH (KritisV u. Smart Metering)

Digital Certificate Lifecycle Management (CLM)

Design & Integration digitaler Zertifikats-Lifecycle-Management-Systeme, automatisiertes, eventbasierendes, hersteller- und geräteunabhängiges certificate enrollment für: IoT-Devices, User, Computer und mobile Endgeräte (Linux, Win, MacOS, Android, IOS), Infrastrukture (Firewall, Router, Load Balancer, VPN-Gateways usw.), Mobile Device Management Systeme (MDM); Anbindung an unterschiedlichste Directory Services (AD LDAP usw.)

Anwendungsfälle: SmartCard, virtual SmartCard, sMIME, Code-Signing, Smart Metering (HAN, CLS), API und Microservices, Access Control Management (IAM, PAM), VPN-Access, Cloud-Access, Layer 2 Security 802.1x (LAN, WAN), eMobility, Utility 4.0 Infrastructure (Smart-Energy, Smart-Grid, Smart Health)

Compliance: Erfüllt die Vorgaben des BSI TR-03116 Kryptographische Vorgaben für Projekte der Bundesregierung

Software Defined Architecture (SDN)

Konzeption & Design digitaler Transformationslösungen

MS Azure IaaS (Infrastructure-as-a-Service): Hyperkonvergente Infrastruktur (HCI), Software Defined Network (SDN) und Software Defined Storage, flexible Integration als Full- oder Hybridlösung auch für Betreiber kritischer Infrastrukturen (KristisV)

MS Power Automate:

Restrukturation und Automatisierung von Geschäftsprozessen, effiziente und einfache Integration von Workflows, intelligente Workflows zur Fehlerreduktion und Steigerung der Produktivität

Netzwerk & Infrastruktur

Konzeption & Design hochverfügbarer Infrastrukturen,

IPv6 - Netzkonzeption & Design,

SDDC - Datacenter Ausfallsicherheit,

Network Security – Switching, Routing, Firewall

Microsoft, CISCO, VM-Ware, Palo Alto, Fortinet